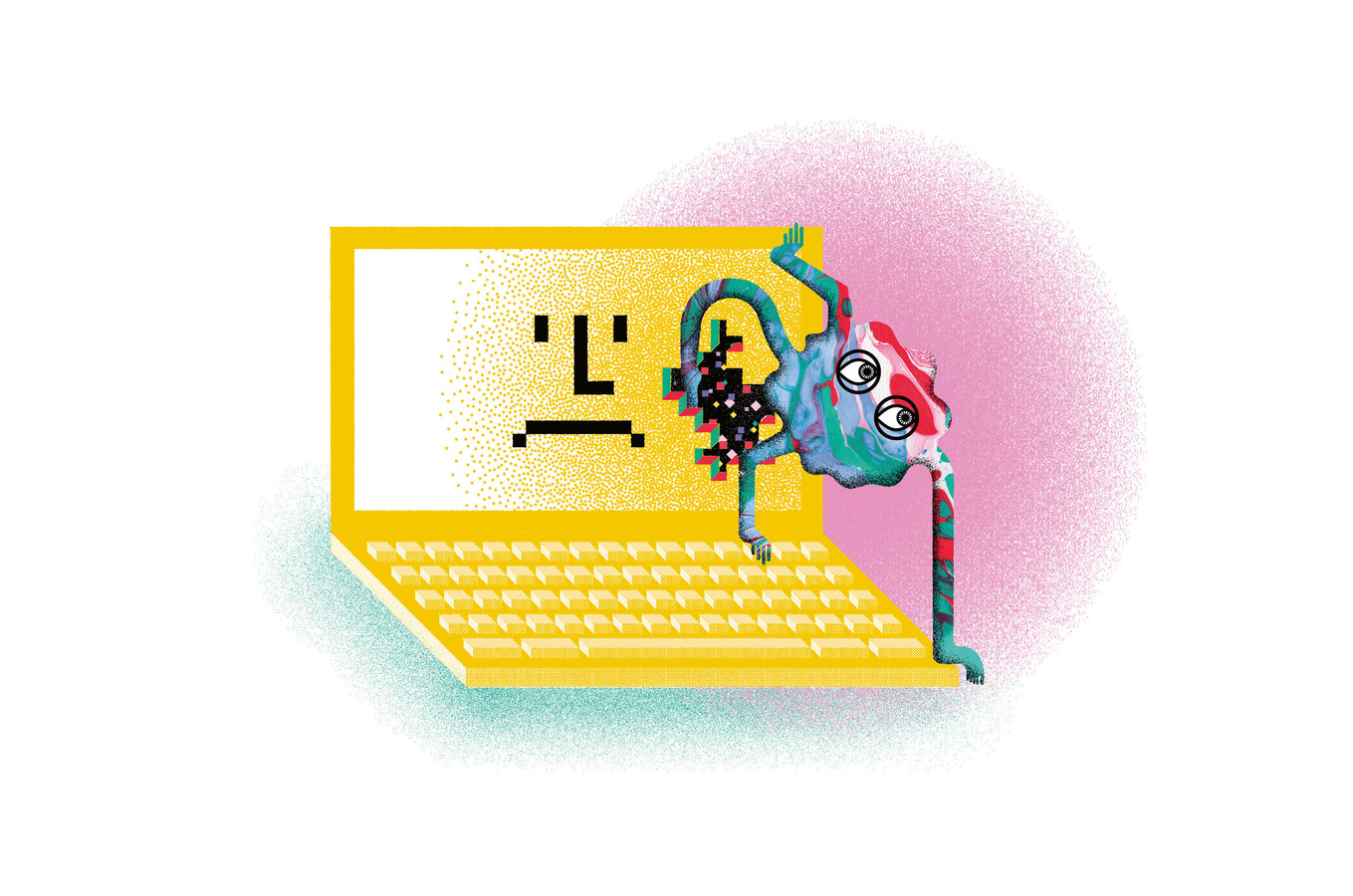

Was macht IT-Systeme verwundbar?

Alarm im Datenland

Es gibt eine IT-Krise. Sie ist strukturell. Warum spricht niemand darüber?

Sie haben bereits ein brand eins Konto?

Melden Sie sich hier an.

Wir freuen uns, dass Ihnen dieser Artikel gefällt.

Zum Weiterlesen wählen Sie eine dieser Optionen

Wir freuen uns, dass Ihnen dieser Artikel gefällt.

Er ist Teil unserer Ausgabe IT-Dienstleister

Sicher bezahlen mit

Weitere Abos, Schüler- & Studentenrabatte